Kursmerkmale

- workspace_premium Teilnahmebescheinigung von TÜV Rheinland

- calendar_month Zugriffsdauer: Unbegrenzter Zugriff

- trending_up Kursniveau: Einsteiger

- timelapse Lernumfang: 3 Std. 07 Min.

- language Sprache: deutsch

- fingerprint Kurskennung: LGbeB66eax

Kursübersicht

Über den Online-Kurs

Betrüger und Geheimnisverrat, Malware, Hacking und Eindringlinge: die Bedrohungen für Unternehmen sind vielfältig! Nur wenn Mitarbeiter die Gefahren kennen und wissen, wie sie Informationen richtig schützen, können Unternehmen in einer zunehmend digitalisierten Wirtschaft bestehen. Das Lernprogramm Informationssicherheit legt hierfür den Grundstein und sensibilisiert für die Bedeutung des Themas im Arbeitsalltag. In praktischer Fallbeispiele lernen die Nutzer typische Bedrohungen für die Informationssicherheit kennen und erfahren, wie sie richtig auf diese reagieren. Das E-Learning ist von einem unabhängigen Informationssicherheitsrevisor abgenommen.

Nutzen

Die Inhalte des Kurses bauen auf aktivierenden Fallbeispielen aus dem Arbeitsalltag auf und

schulen darin, Situationen im Zusammenhang mit Informationssicherheit selbstständig

einzuschätzen und lösen zu können.

Zielgruppe

Alle Berufstätige, die mit Unternehmensinformationen und Informationstechnik umgehen

Lernziele

Für das breite Spektrum der Informationssicherheit sensibilisiert sein und wirkungsvolle

Methoden zum sicheren Umgang mit Informationen anwenden können

Inhalte

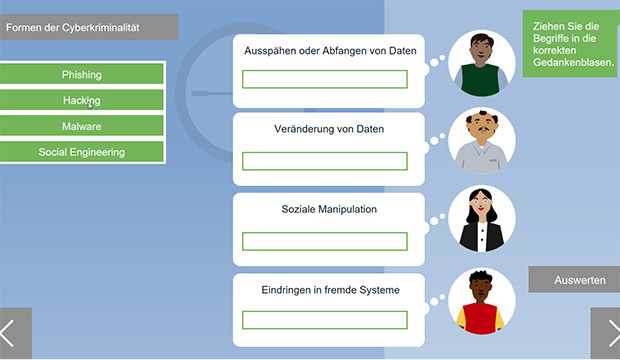

In diesem E-Learning werden schützenswerte Daten und Informationen erklärt und welche Formen von Cyberkriminalität deren Sicherheit gefährden. Die behandelten Methoden und Verhaltensregeln vermitteln den sicheren Umgang mit Daten im Arbeitsalltag:

- Einleitung und allgemeiner Überblick

- Formen der Cyberkriminalität

- Zutritts-, Zugangs- und Zugriffsschutz

- Sicher im Internet

- Mobil und unterwegs

- Kursunterlagen zum Ausdrucken (PDF)

Übersicht der Lerninhalte

Einleitung und Allgemeiner Überblick

-

Wie bediene ich dieses Lernprogramm?extension Interaktiver Inhalttimelapse 0 Std. 05 Min.

-

Schützenswerte Daten und Informationenextension Interaktiver Inhalttimelapse 0 Std. 03 Min.

-

Was versteht man unter Informationssicherheit, IT- Sicherheit, Cybersecurity und Datenschutz?extension Interaktiver Inhalttimelapse 0 Std. 08 Min.

-

Schutzziele, Schutzbedarf und Klassifizierung von Informationenextension Interaktiver Inhalttimelapse 0 Std. 08 Min.

-

Wer ist verantwortlich?extension Interaktiver Inhalttimelapse 0 Std. 04 Min.

-

Abschlusstest Allgemeiner Überblickextension Interaktiver Inhalttimelapse 0 Std. 11 Min.

Formen der Cyberkriminalität

-

Überblick über die Formen der Cyberkriminalitätextension Interaktiver Inhalttimelapse 0 Std. 10 Min.

-

Bekannte Vorfälleextension Interaktiver Inhalttimelapse 0 Std. 06 Min.

-

Social Engineeringextension Interaktiver Inhalttimelapse 0 Std. 15 Min.

-

Abschlusstest Formen der Cyberkriminalitätextension Interaktiver Inhalttimelapse 0 Std. 08 Min.

Zutritts-, Zugangs- und Zugriffsschutz

-

Was versteht man unter Zutritts-, Zugangs- und Zugriffsschutz?extension Interaktiver Inhalttimelapse 0 Std. 06 Min.

-

Need-to-Know- und Least-Privilege-Prinzipextension Interaktiver Inhalttimelapse 0 Std. 04 Min.

-

Passwörterextension Interaktiver Inhalttimelapse 0 Std. 05 Min.

-

Clean Deskextension Interaktiver Inhalttimelapse 0 Std. 04 Min.

-

"Bad USB" - Der gefundene Datenstickextension Interaktiver Inhalttimelapse 0 Std. 04 Min.

-

Zutrittskontrolle - Verhalten gegenüber unbekannten Personen im Unternehmenextension Interaktiver Inhalttimelapse 0 Std. 02 Min.

-

Drucker und Kopiererextension Interaktiver Inhalttimelapse 0 Std. 02 Min.

-

Abschlusstest Zutritts-, Zugangs- und Zugriffsschutzextension Interaktiver Inhalttimelapse 0 Std. 10 Min.

Sicher im Internet

-

Internetbrowser und Webseitenextension Interaktiver Inhalttimelapse 0 Std. 08 Min.

-

E-Mailextension Interaktiver Inhalttimelapse 0 Std. 15 Min.

-

Sichere Datenübertragung an Dritteextension Interaktiver Inhalttimelapse 0 Std. 04 Min.

-

Datenaustausch und Kommunikation im Projektteamextension Interaktiver Inhalttimelapse 0 Std. 05 Min.

-

Social Mediaextension Interaktiver Inhalttimelapse 0 Std. 05 Min.

-

Abschlusstest Sicher im Internetextension Interaktiver Inhalttimelapse 0 Std. 10 Min.

Mobil und unterwegs

-

Arbeiten in der Öffentlichkeitextension Interaktiver Inhalttimelapse 0 Std. 03 Min.

-

Netzwerkeextension Interaktiver Inhalttimelapse 0 Std. 03 Min.

-

Nutzung von Fremdgerätenextension Interaktiver Inhalttimelapse 0 Std. 03 Min.

-

Verlust von Geräten und Speichermedienextension Interaktiver Inhalttimelapse 0 Std. 03 Min.

-

Mobile Devicesextension Interaktiver Inhalttimelapse 0 Std. 04 Min.

-

Abschlusstest Mobil und unterwegsextension Interaktiver Inhalttimelapse 0 Std. 09 Min.

Druckbare Kursunterlagen

-

Druckfassung der Inhaltepicture_as_pdf PDF-Dokumenttimelapse 0 Std. 00 Min.

-

Glossarpicture_as_pdf PDF-Dokumenttimelapse 0 Std. 00 Min.

Bewertungen

Gesamtbewertung

Rezensionen

von {{ rating.user.display_name }} am {{ rating.created_at | formatDate }}

Kommentare und Fragen zum Kurs

Du hast noch inhaltliche Fragen zum Kurs? Du möchtest Dir ein genaueres Bild vom Ablauf machen? Egal ob Du Deine eigenen Erfahrungen mit der Lerngemeinschaft teilen möchtest oder vorab Rückfragen zu einzelnen Inhalten hast: Beteilige Dich einfach an den Diskussionen mit anderen Lernenden zu diesem Kurs.